La puissance des botnets augmente. Un botnet suffisamment organisé et mondialisé supprimera des parties d'Internet, pas seulement des sites uniques, tel est le pouvoir qu'ils exercent. Malgré leur énorme puissance, la plus grande attaque DDoS n'a pas utilisé une structure de botnet traditionnelle.

Regardons comment la puissance d'un botnet augmente et comment le prochain énorme DDoS dont vous entendrez parler sera le plus gros que le précédent.

La définition du botnet SearchSecurity stipule qu'"un botnet est un ensemble d'appareils connectés à Internet, qui peut inclure des PC, des serveurs, des appareils mobiles et des appareils de l'Internet des objets qui sont infectés et contrôlés par un type courant de logiciel malveillant. Les utilisateurs ignorent souvent l'existence d'un botnet infectant leur système."

Les botnets sont différents des autres types de logiciels malveillants en ce sens qu'il s'agit d'un ensemble de machines infectées coordonnées. Les botnets utilisent des logiciels malveillants pour étendre le réseau à d'autres systèmes, en utilisant principalement des spams avec une pièce jointe infectée. Ils ont également quelques fonctions principales, telles que l'envoi de spam, la collecte de données, la fraude au clic et les attaques DDoS.

Jusqu'à récemment, les botnets avaient quelques structures communes familières aux chercheurs en sécurité. Mais fin 2016, les choses ont changé. Une série d'énormes attaques DDoS a incité les chercheurs à s'asseoir et à prendre note.

Ces attaques gagnent en puissance avec le temps. Mais avant cela, le plus grand DDoS jamais réalisé était l'attaque à 500 Gbit/s contre des sites pro-démocratie lors des manifestations d'Occupy Central à Hong Kong.

Une partie de la raison de cette montée en puissance continue est une technique DDoS totalement différente qui ne nécessite pas des centaines de milliers d'appareils infectés par des logiciels malveillants.

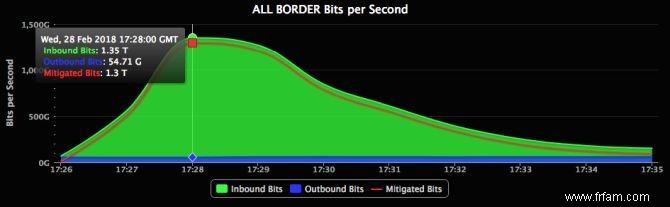

La nouvelle technique DDoS exploite le memcached service. Parmi ces six attaques, les attaques GitHub et ATLAS utilisent memcached pour amplifier le trafic réseau vers de nouveaux sommets. Mais qu'est-ce que Memcached ?

Eh bien, memcached est un service légitime fonctionnant sur de nombreux systèmes Linux. Il met en cache les données et allège la pression sur le stockage des données, comme les disques et les bases de données, réduisant ainsi le nombre de fois qu'une source de données doit être lue. Il se trouve généralement dans les environnements de serveur, plutôt que sur votre bureau Linux. De plus, les systèmes exécutant Memcached ne doivent pas disposer d'une connexion Internet directe (vous comprendrez pourquoi).

Memcached communique à l'aide du protocole de données utilisateur (UDP), permettant une communication sans authentification. À son tour, cela signifie essentiellement que toute personne pouvant accéder à une machine connectée à Internet à l'aide du service memcached peut communiquer directement avec elle, ainsi que lui demander des données (c'est pourquoi elle ne devrait pas se connecter à Internet !).

L'inconvénient malheureux de cette fonctionnalité est qu'un attaquant peut usurper l'adresse Internet d'une machine faisant une requête. Ainsi, l'attaquant usurpe l'adresse du site ou du service à DDoS et envoie une requête à autant de serveurs memcached que possible. La réponse combinée des serveurs memcached devient le DDoS et submerge le site.

Cette fonctionnalité involontaire est déjà assez mauvaise en soi. Mais memcached a une autre "capacité" unique. Memcached peut massivement amplifier une petite quantité de trafic réseau en quelque chose d'incroyablement grand. Certaines commandes du protocole UDP entraînent des réponses beaucoup plus importantes que la requête d'origine.

L'amplification résultante est connue sous le nom de facteur d'amplification de bande passante, avec des plages d'amplification d'attaque comprises entre 10 000 et 52 000 fois la demande d'origine. (Akami pense que les attaques memcached peuvent "avoir un facteur d'amplification supérieur à 500 000 !)

Vous voyez donc que la principale différence entre un DDoS de botnet classique et un DDoS memcaché réside dans leur infrastructure. Les attaques DDoS Memcached n'ont pas besoin d'un énorme réseau de systèmes compromis, s'appuyant plutôt sur des systèmes Linux non sécurisés.

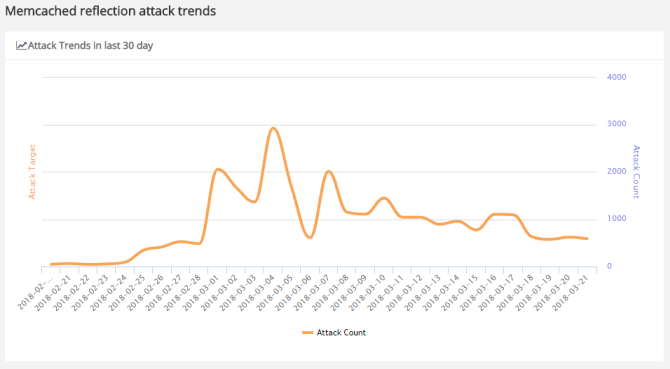

Maintenant que le potentiel des attaques DDoS memcached extrêmement puissantes est à l'état sauvage, attendez-vous à voir plus d'attaques de cette nature. Mais les attaques memcached qui ont déjà eu lieu --- pas à la même échelle que l'attaque GitHub --- ont généré quelque chose de différent de la norme.

La société de sécurité Cybereason suit de près l'évolution des attaques memcached. Au cours de leur analyse, ils ont repéré l'attaque memcached utilisée comme outil de livraison de rançon. Les attaquants intègrent une minuscule note de rançon demandant le paiement en Monero (une crypto-monnaie), puis placent ce fichier sur un serveur memcached. Lorsque le DDoS démarre, l'attaquant demande le fichier de note de rançon, ce qui fait que la cible reçoit la note encore et encore.

En fait, vous ne pouvez rien faire pour arrêter une attaque memcached. En fait, vous ne le saurez pas tant qu'il ne sera pas terminé. Ou, au moins jusqu'à ce que vos services et sites Web préférés ne soient pas disponibles. Sauf si vous avez accès à un système Linux ou à une base de données exécutant Memcached. Ensuite, vous devriez vraiment vérifier la sécurité de votre réseau.

Pour les utilisateurs réguliers, l'accent reste vraiment sur les botnets réguliers propagés via des logiciels malveillants. Cela signifie

Rester en sécurité n'est pas une corvée, cela demande juste un peu de vigilance.

Crédit image :BeeBright/Depositphotos